Ein Mining-Virus ist ein bösartiges Programm, das heimlich die Rechenressourcen eines infizierten Geräts (CPU, GPU) nutzt, um Kryptowährung zum Vorteil der Angreifer zu schürfen. Sobald der Mining-Virus über Phishing-Angriffe oder infizierte Dateien auf den Computer gelangt ist, führt er zu einer erhöhten CPU-Last, Überhitzung und Abnutzung des Geräts, erhöht den Stromverbrauch und verringert die Systemleistung. Er kann durch die Überwachung von Systemprozessen und Antivirensoftware entdeckt werden, und die Entfernung erfordert oft eine Systembereinigung oder eine Neuinstallation des Betriebssystems.

Was ist ein Virus-Miner?

Minerviren befallen Computer, Laptops, Server und mobile Gadgets. Durch die hohe Belastung reicht die Leistung der Geräte für aktuelle Aufgaben nicht mehr aus. Gleichzeitig können die folgenden Anzeichen auftreten:

- "Verlangsamt" die Arbeit des Browsers oder des gesamten Geräts.

- Programme oder Anwendungen werden plötzlich beendet.

- Regelmäßig hängt das Bild auf dem Bildschirm oder es treten Videofehler auf.

- Der eingebaute Lüfter ist sehr laut geworden.

- Das Gerät oder die Systemeinheit erwärmt sich.

- Die Internetverbindung ist schlechter geworden.

- Der Stromverbrauch ist gestiegen, oder der Akku entlädt sich schnell.

Wenn eines der Zeichen erschien, kann die Ursache häufig sein: Staub im Lüfter, oder öffnete eine Menge von "schweren" für das System-Anwendungen. Wenn jedoch mehrere auf einmal markiert sind, dann gibt es eine hohe Wahrscheinlichkeit, dass es auf ein bösartiges Programm zurückzuführen ist.

Arten von Viren

Trojanische Programme können mit oder ohne Installation in das Betriebssystem arbeiten. Es gibt auch bösartige Erweiterungen für Webbrowser und Skript-Miner auf Internet-Seiten. Schutz vor den meisten von ihnen kann jedes Antivirenprogramm bieten. Das Wichtigste ist, dass es ständig eingeschaltet sein sollte und seine Datenbanken regelmäßig aktualisiert werden. Sicherheitsprogramme können bereits mehr als tausend Trojaner stoppen. Dennoch tauchen sehr oft neue auf.

Die Cybersicherheitsentwickler von SonicWall haben Untersuchungen durchgeführt. Die Zahl der Kryptojacking-Angriffe stieg von Januar bis Juli 2022 auf 67 Millionen. Die Zahl ist 30% höher als im Jahr 2021.

5020 $

Bonus für neue Nutzer!

ByBit bietet bequeme und sichere Bedingungen für den Handel mit Kryptowährungen, niedrige Kommissionen, hohe Liquidität und moderne Tools für die Marktanalyse. Es unterstützt den Spot- und Leveraged-Handel und hilft Anfängern und professionellen Händlern mit einer intuitiven Schnittstelle und Tutorials.

Verdienen Sie einen 100 $-Bonus

für neue Benutzer!

Die größte Kryptobörse, wo Sie schnell und sicher Ihre Reise in die Welt der Kryptowährungen beginnen können. Die Plattform bietet Hunderte von beliebten Vermögenswerten, niedrige Kommissionen und fortschrittliche Tools für den Handel und Investitionen. Die einfache Registrierung, die hohe Geschwindigkeit der Transaktionen und der zuverlässige Schutz der Gelder machen Binance zu einer guten Wahl für Trader jeder Ebene!

Malware wird in mehrere Gruppen unterteilt. Die häufigsten unter ihnen - in der Tabelle.

| Arten von Programmen | Beschreibung |

|---|---|

| Dabei handelt es sich um Konsolen-Dienstprogramme für das Krypto-Mining auf der CPU oder der Grafikkarte. Betrüger wählen Münzen mit versteckten Transaktionen, um Geld zu verdienen. Am häufigsten wird Monero (XMR) geschürft. | |

| Sie können beim Surfen im Internet "aufgesammelt" werden. Das Mining erfolgt auf der Website, die in einem der Tabs geöffnet wurde. Eine weitere Möglichkeit ist das Mining auf der aktuellen Seite. Manchmal berichten Entwickler offen über Web Mining, wenn sie es anstelle von eingebetteter Werbung verwenden. In diesem Fall geben die Besucher ihre Zustimmung und teilen Systemressourcen. | |

| Bei Gadgets wird Kryptojacking am häufigsten in Spielen eingesetzt. Der ahnungslose Benutzer schaltet sie selbst ein. Offizielle Anbieter prüfen Software vor der Veröffentlichung, daher wird empfohlen, nur Software von ihnen zu installieren. | |

| Dieser Typ gehört zwar nicht zum versteckten Mining, ist aber dennoch erwähnenswert. Solche Viren stehlen Passwörter von Konten. Das Ziel besonders gefährlicher Trojaner sind private Schlüssel zu Blockchain-Wallets. Einer von ihnen war der Virus Mars Stealer, der Anfang 2022 in der Lage war, Daten von MetaMask zu erhalten. Vor ihm gab es das Oski-Skript. Daher sollten Sie bei Transaktionen mit Krypto-Münzen alle Schutzmethoden nutzen - zum Beispiel 2fa-Prüfungen, zusätzliche Sperrcodes, Anti-Phishing-Sätze und regelmäßige Passwortänderungen. |

Arbeitsweise

Minerviren tarnen sich als Systemprozesse, werden beim Einschalten des Geräts gestartet und bleiben im Hintergrund aktiv. Um unentdeckt zu bleiben, können sie durch Starten des Task-Managers oder anderer Überwachungsprogramme deaktiviert werden. Oft fügen sich die Viren selbst zu den Ausnahmen von Antivirenprogrammen hinzu und umgehen so den Schutz.

Moderne Mining-Viren sind besonders gefährlich, weil sie sich an die Systembelastung anpassen können. Sie können sich beispielsweise vorübergehend selbst aussetzen, wenn ressourcenintensive Programme laufen, und das Mining fortsetzen, nachdem sie geschlossen wurden.

Wie Sie sich anstecken können

Was ist die Gefahr eines Bergbauvirus?

Kryptojacking hat digitale Ransomware ersetzt. Letztere wurden häufig in veralteten Windows-Versionen gefunden - bis zu 7. Verstecktes Mining verstößt nicht direkt gegen Gesetze, da es schwierig ist zu beurteilen, welche Einnahmen der Betrüger erhalten hat. Zusätzlich zu den Unannehmlichkeiten, die die Verwendung von langsam arbeitenden Geräten mit sich bringt, besteht ein physisches Risiko - Überhitzung.

Wenn man versteht, wie der Virus-Miner funktioniert und wie das Hashing abläuft, wird klar, dass das Problem der zu hohen Temperatur von Bedeutung ist. Ein Personalcomputer ist in der Lage, die Belastung lange Zeit zu bewältigen. Allerdings nimmt die Lebensdauer von Komponenten bei Überhitzung schnell ab und kann zu Ausfällen führen. Dies gilt sowohl für Viren als auch für die PC-Wartung. Sowohl Malware als auch Staub sollten regelmäßig gereinigt werden.

Noch kritischer ist es, wenn der Laptop belastet wird. Die eingebaute Belüftung ist hier um ein Vielfaches schlechter als bei Systemgeräten. Daher kann eine Überhitzung zu einem Brand auf der Platine führen. Das ist praktisch nicht zu reparieren.

Gadgets sind am empfindlichsten gegenüber Überhitzung. Bei dieser Art von Geräten wird der Temperaturanstieg vom Benutzer jedoch fast sofort erkannt.

Methoden zum Aufspüren eines versteckten Bergmanns

Wenn ein Verdacht besteht, müssen Sie die Geräte überprüfen. Dies kann manuell oder programmgesteuert erfolgen. Am einfachsten ist es, mit Hilfe von Antiviren-Software zu suchen. Vor der Überprüfung sollten Sie die Datenbanken des Programms auf die aktuelle Version aktualisieren. Dadurch werden fragwürdige Prozesse automatisch in Quarantäne gestellt und belasten das System nicht mehr.

Wenn der Trojaner jedoch neu ist, ist er möglicherweise noch nicht in den Datenbanken enthalten. In diesem Fall müssen Sie manuell nach dem Virus suchen. Um damit zu beginnen, müssen Sie Folgendes tun:

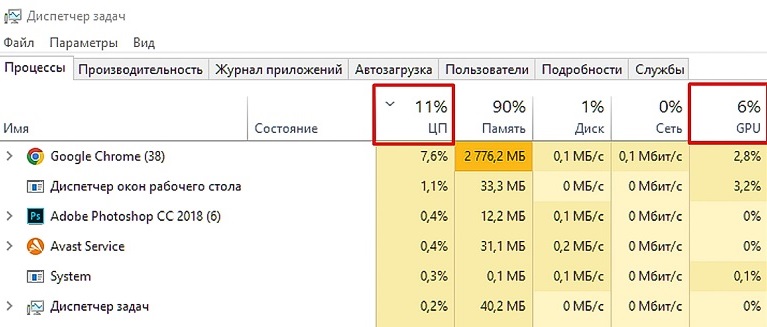

- Öffnen Sie den "Task-Manager (TDM)" (Tastenkombination Strg+Alt+Entf) - "Prozesse".

- Prüfen Sie dann, ob sich unter den aktuellen Programmen verdächtige Programme befinden. Ändern Sie dazu abwechselnd die Sortierung auf den Registerkarten "CPU" und "GPU" der Zentraleinheit (CPU).

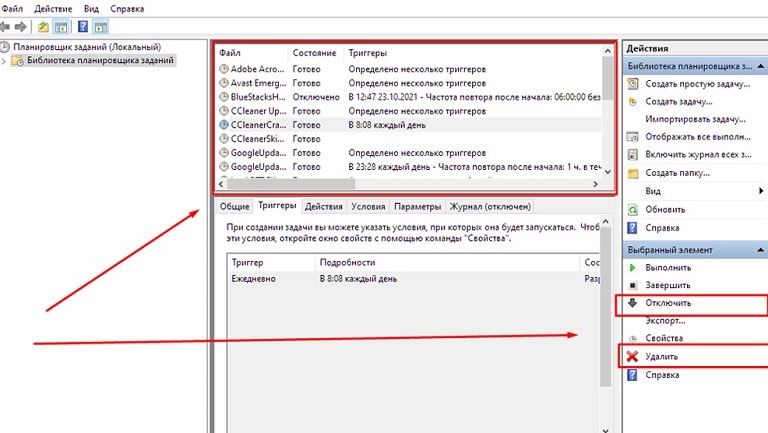

Eine Überprüfung mit Hilfe des DZ kann jedoch zu keinem Ergebnis führen, da fortgeschrittene Viren in der Lage sind, sich beim Starten abzuschalten. In diesem Fall müssen Sie in der Registrierung nach einer Liste von Autoloadern suchen. Diese befindet sich im "Taskplaner". Um sie zu öffnen, müssen Sie ein paar Schritte ausführen:

- Starten Sie das Fenster "Ausführen" mit der Tastenkombination Win+R.

- Geben Sie im Feld "Öffnen" den Befehl taskschd.msc ein - klicken Sie auf OK.

- Öffnen Sie in der Systemstruktur den Ordner "Taskplaner-Bibliothek".

- Wählen Sie die Registerkarte "Auslöser".

Dieser Abschnitt enthält Skripte zum automatischen Einschalten aller Programme. Sie sollten die Namen verdächtiger Prozesse im Internet überprüfen - es ist möglich, dass sich darunter für die Systemarbeit wichtige Prozesse befinden. Dann können optionale Auslöser in der Systemsteuerung deaktiviert und gefährliche gelöscht werden. Dadurch wird der Virus zwar nicht beseitigt, aber es wird verhindert, dass er automatisch gestartet wird.

Das Skript kann den Auslöser erneut verschreiben. Daher ist es notwendig, die Malware zu "behandeln". Um Programme mit Autorun zu identifizieren, können Sie auch das Dienstprogramm AnVir Task Manager verwenden.

Bei mobilen Geräten wird die Softwareaktivität in den internen Einstellungen des Telefons überwacht. Um dies zu tun, müssen Sie:

- Gehen Sie zum Abschnitt "Batterie" - "Anwendungen starten".

- Hier können Sie das automatische Laden für jede Software manuell deaktivieren.

- Es ist auch möglich, die ressourcenintensivsten Versorgungsunternehmen in den "Energieverbrauchsinformationen" zu überwachen.

Wie man einen Bergbauvirus von seinem Computer entfernt

Sobald die Kryptowährungs-Mining-Prozesse im Hintergrund gefunden wurden, müssen Sie das Gerät von schädlicher Software befreien. Sie können Dienstprogramme zur Überwachung von Autostart-Programmen oder Antivirus-Software verwenden.

Jede dieser Methoden hat ihre Schwächen und Stärken. Spezielle Software zum Entfernen von Minerviren wird nicht so oft aktualisiert wie Antiviren-Datenbanken. Sie ist jedoch für Anfänger geeignet, da sie sowohl schädliche Dateien finden als auch zerstören kann. Die beliebtesten Programme werden in der Tabelle vorgestellt.

| Weich | Beschreibung |

|---|---|

| Ein kostenloses Programm von Microsoft. Kann von der offiziellen Website heruntergeladen werden. | |

| Die Software muss auch nicht gekauft werden. Zeigt sogar versteckte Systemdateien und Dienste an. Sie kann einen Prozess sowohl löschen als auch anhalten. | |

| Ein leistungsstarkes Antivirus-Tool, das verschiedene Arten von Malware, einschließlich Cryptominern, erkennen und entfernen kann. Das Programm verfügt über eine kostenlose Version, mit der Sie einen vollständigen Systemscan durchführen und die gefundenen Bedrohungen entfernen können. |

Diese Methode hilft bei der Erkennung und Bekämpfung der Infektion, schützt das Gerät aber nicht vor künftigen Bedrohungen. Daher wird empfohlen, Antivirensysteme für einen vollständigen Komplex zur Bekämpfung von Trojanern zu verwenden.

Der Nachteil ist, dass sie nicht infizierte Software deaktivieren können, da sie sie als Bedrohung ansehen. In diesem Fall müssen Sie das Programm selbst über die Einstellungen zu den Ausnahmen hinzufügen. Suche, Behandlung und Schutz können mit kostenlosen Dienstprogrammen durchgeführt werden:

- Dr.Web CureIt!

- Kaspersky Security Cloud Free.

- Avast Free Antivirus.

Jedes der Dienstprogramme verfügt über einen manuellen Modus: Der Benutzer wählt den zu überprüfenden Ordner aus. Die automatische Variante der Tiefenreinigung hilft auch bei der Identifizierung von Malware. Die Überprüfung des gesamten Systems nimmt jedoch mehr Zeit in Anspruch.

Die radikalste Art, Viren zu bekämpfen, ist die Neuinstallation des Betriebssystems und die Formatierung der Festplatte. Ohne die Dateien zu bereinigen, besteht die Gefahr, dass ein bösartiger Trojaner unter den gespeicherten Daten zurückbleibt.

Ein Fehler im Text? Markieren Sie ihn mit Ihrer Maus und drücken Sie Strg + Eintreten.

Autor: Saifedaner Ammouseinem Experten für die Wirtschaft der Kryptowährungen.